윈디하나의 블로그

윈디하나의 누리사랑방. 이런 저런 얘기

1 개 검색됨 : 2010/10/08 에 대한 결과

- 글쓴시간

- 분류 기술,IT

스턱스넷(Stuxnet)이라는 윈도우 웜(바이러스의 일종)때문에 전 세계가 난리다. 스턱스넷이라는 이름은 웜 안에 이런 이름을 가진 단어가 많기 때문에 지어졌다. 단순한 웜이지만, 이 웜이 하필이면 SCADA소프트웨어에 루트킷을 심어놓기 때문에 문제가 되는 것이다.

SCADA란 supervisory control and data acquisition의 약어로, 일종의 산업용 원격 모니터링 소프트웨어이다. 산업용 장비가 잘 돌아가는지 확인하고 잘 안돌아가는 경우 제어할 수 있는 소프트웨어다. 스턱스넷은 지멘스라는 회사의 SIMATIC WinCC과 SIMATIC PCS 7이라는 SCADA 소프트웨어에 루트킷을 심는다고 한다. 그렇다면 SCADA소프트웨어와 연결된 산업용 시스템의 운용은 해커의 손에 넘어가게 되는 것이다.

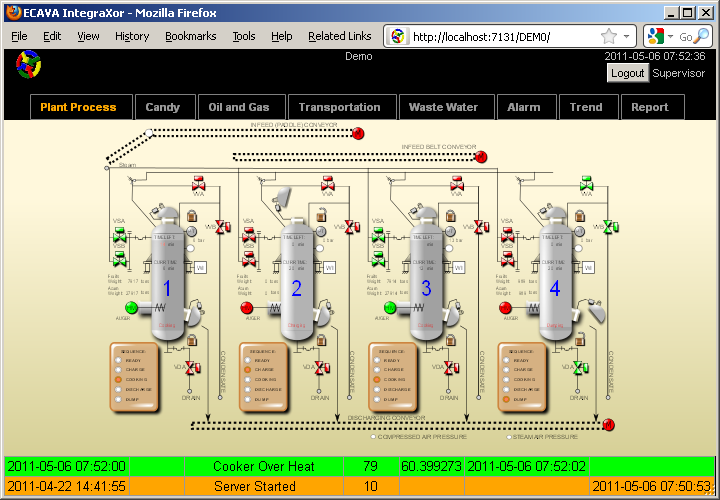

SCADA 소프트웨어 샘플 (http://www.integraxor.com/screens.htm)

스턱스넷을 조사하던 도중 재미있는 것이 있었는데, 주로 이란의 원자력 발전소의 모니터링 시스템에 감염되어있었다고 한다. 기술적으로 스턱스넷은 상당히 잘 만들어진 웜이라고 한다. 4가지의 제로데이 취약점, 2개의 디지털 서명(드라이버설치를 위해, 리얼텍 세미컨덕터와 제이마이크론 테크놀러지)탈취. 그리고 SCADA의 탈취. 이것은 웜의 새로운 패러다임을 의미하는 것이다.

산업용 소프트웨어를 노린 최초의 성공한 웜인 듯. ㅎㅁ 원자력 발전소를 노리다니, 무섭네요. 발생한지 두달이 됐는데도 회자되는 걸 보면 쉬운 상대가 아닌가보네요.

----

지멘스의 보안 권고: http://support.automation.siemens.com/WW/llisapi.dll?func=cslib.csinfo&lang=en&objid=43876783&caller=view

CPLINK 취약점: http://www.microsoft.com/technet/security/advisory/2286198.mspx

시만텍의 스턱스넷 분석 보고서 v1.3: http://www.symantec.com/content/en/us/enterprise/media/security_response/whitepapers/w32_stuxnet_dossier.pdf